Ao que tudo indica, o cenário da segurança cibernética global, segue sendo um dos principais…

Os 3 principais golpes de engenharia social

O número de ataques cibernéticos a organizações públicas e privadas no mundo continua crescendo, e cada vez mais sofisticados, principalmente no Brasil. Segundo relatório da CheckPoint Research, o país é um dos que mais sofrem com ataques hackers – Uma média de 1.540 incidentes por semana – Com aumento de 46% no segundo trimestre de 2022, 14% a mais do que a média global, que foi 32%.

Apesar da utilização de diversos recursos tecnológicos para identificar vulnerabilidades em sistemas e redes de empresa, os cibercriminosos têm se aproveitado da falha humana para acessar sistemas e roubar dados através do uso da Engenharia Social.

Estima-se que 1 a cada 5 pessoas já foram vítimas desse tipo de golpe, que utiliza de diversas estratégias para induzir usuários desavisados a enviar dados confidenciais, infectar seus computadores com malware ou abrir links para sites infectados.

Confira neste artigo os 3 principais golpes de engenharia social! E algumas dicas de como se proteger desse tipo de ameaça.

Phishing

Entre os principais golpes de Engenharia Social, o mais comum e perigosos é o Phishing.

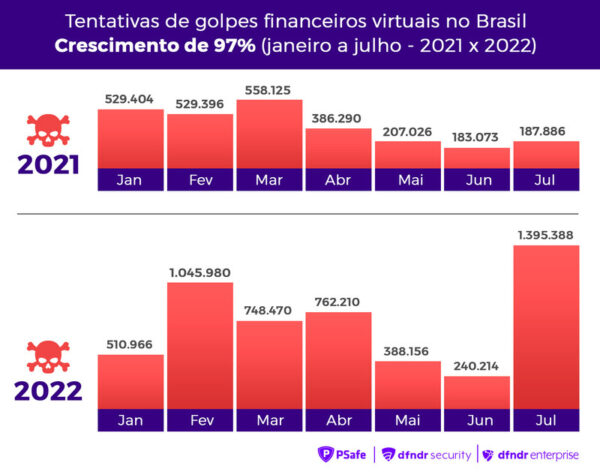

Segundo um levantamento realizado pela PSafe, dfndr security e dfndr enterprise, a modalidade se tornou a campeã de detecções em 2022, acumulando mais de 5 milhões nos primeiros sete meses, um aumento de quase 100% em relação a 2021.

Geralmente aplicado por e-mail, SMS, WhatsApp, ou ligação, o golpe de phishing usa das emoções, como medo, curiosidade e urgência para obrigar os destinatários a abrir anexos ou clicar em links de páginas falsas da web para injetar malwares nos dispositivos, e roubar informações, como números de cartões de crédito entre outros dados confidenciais.

Na maioria dos casos, os hackers tentam assustar o destinatário dando uma razão aparentemente importante para que a vítima divulgue seus dados pessoais, como por exemplo:

- Bloqueio de conta bancária;

- Cancelamento de habilitação;

- Nome ir para o Serviço de Proteção ao Crédito (SPC);

- Cancelamento de linha telefônica;

- Proteção contra phishing (fazer o golpe oferecendo proteção contra ele).

Os bandidos se utilizam de problemas comuns que acontecem com todas as pessoas para pressão psicológica. Quando as vítimas ficam tensas, a chance de agir por impulsividade aumenta e faz cair no golpe.

No Brasil, houve uma grande onda da prática, com sites que simulavam a interface da Caixa Econômica, logrando beneficiários do Auxílio Emergencial. Confira golpes de Engenharia Social que se tornaram muito conhecido!

Spear phishing

Muito aplicado em empresas, o golpe do spear phishing é aplicado com um e-mail direcionado que parece ser de um remetente confiável. Onde os invasores usam informações obtidas de pesquisas para deixar o destinatário à vontade, como nome do destinatário, informações sobre seu trabalho ou vida pessoal.

As mensagens de e-mail geralmente têm uma abordagem mais genérica e tendem a serem um pouco tentadoras. – O anexo pode ter um nome como “relatório de salário” ou o link pode ser um site falso vencedor de loteria.

Por exemplo, um invasor pode executar um spear phishing com um funcionário cujas responsabilidades incluam autorizar pagamentos.

O e-mail parece que foi enviado por um executivo da organização, solicitando que o funcionário faça o pagamento de uma quantia significativa para ele ou para um fornecedor (quando, na verdade, o link de pagamento malicioso envia para o invasor).

O objetivo final é infectar dispositivos com malware, convencendo o destinatário a clicar em um link ou baixar um anexo, ou induzir o destinatário a tomar alguma outra ação que beneficie o invasor, geralmente entregando informações ou dinheiro.

Leia também: Como utilizar o Pentest na cibersegurança do seu negócio.

Spoofing

Um dos ataques hacker mais populares nos últimos tempos, o Spoofing se passa por outra ou uma empresa legítima, no intuito de roubar dados, invadir sistemas e espalhar malwares.

Quando você recebe um e-mail “suspeito” de um contato conhecido e confiável (pode ser um amigo, um familiar, uma empresa ou mesmo o seu banco), com todas as informações do cabeçalho aparentemente corretas (nome, endereço de e-mail, remetente, etc.) mas com um conteúdo estranho, pedindo para clicar em links encurtados e/ou enviar dados sensíveis, por exemplo, trata-se de um ataque spoofing.

Tipos de Spoofing

- Spoofing de ID: Um hacker faz uma requisição a um site ou servidor se passando por um IP legítimo, de forma que a vítima não consiga identificar o atacante;

- Spoofing de e-mail: Um dos mais comuns, mira usuários e consiste em e-mails falsos, se passando por outra pessoa ou uma empresa real. Geralmente ligado a golpes de phishing;

- Spoofing de DNS: O hacker manipula as conexões de rede (alterando o DNS de roteadores em larga escala) e desvia acessos a um site legítimo para uma cópia falsa, de modo a roubar dados. Sites de bancos são os alvos mais comuns;

- Spoofing de chamadas e/ou SMS: O atacante faz chamadas ou envia mensagens SMS se passando por um número legítimo, tentando enganar outros usuários;

- Caller ID Spoofing: Este é um método mais elaborado. O hacker tenta acessar serviços de telefonia ou de apps através de um número de celular clonado, de modo a invadir contas de e-mail, mensageiros e redes sociais do usuário copiado.

Como se proteger de golpes de engenharia social

Como esse tipo de ataque explora a confiança, as emoções e a curiosidade de suas vítimas, é fundamental investir no treinamento e na conscientização dos seus colaboradores em relação as boas práticas de segurança da informação, que incluem cuidados indispensáveis no dia a dia, como:

- Não engajar com e-mails desconhecidos;

- Não clicar em links ou navegar em sites cuja procedência desperte suspeita;

- Verificar se a URL da página começa com “HTTPS” e não apenas como “HTTP.” O \”S\” significa \”seguro\”. Isso não é uma garantia de que o site seja seguro, mas os sites originais usam HTTPS porque é mais seguro. Os sites HTTP, mesmo que sejam legítimos, são vulneráveis aos hackers.

- Não baixar ou abrir anexos de fontes suspeitas e/ou desconhecidas;

- Sempre desconfiar de interações que solicitem a revelação de dados pessoais e/ou confidenciais, de cunho sigiloso ou de acesso à rede corporativa;

- Desconfiar de pedidos urgentes e que envolvam dinheiro e/ou informações confidenciais;

- Verificar a procedência e a veracidade de endereços de e-mail, números de telefone e outras ofertas ou contatos na web;

- Pensar duas vezes antes de confiar nas pessoas com quem interage online e que não conhece na vida real.

Além dos cuidados básicos no dia a dia é fundamental que seu negócio conte com boa proteção antivírus e ferramentas anti-malware, além de políticas de boas práticas e gestão da segurança da informação.

Leia também: A importância de realizar a gestão de vulnerabilidades na sua empresa

A Trade Technology apoia diversas empresas com os melhores produtos e serviços na área de Infraestrutura de TI e Consultoria LGPD e Cibersegurança, visando a sustentação e a segurança das informações de negócios. Fale conosco e descubra como podemos te ajudar!

Fontes:

O que é spoofing? – Antivírus e Segurança – Tecnoblog

O que é spear phishing? Exemplos, táticas e técnicas – IT Forum

Comments (0)