Ao que tudo indica, o cenário da segurança cibernética global, segue sendo um dos principais…

Como identificar um e-mail de Phishing

Geralmente aplicado por e-mail, SMS, WhatsApp, o golpe de Phishing usa das emoções, como medo, curiosidade e urgência para obrigar os destinatários a abrir anexos ou clicar em links de páginas falsas da web. E aproveita, para acessar seus dispositivos, injetar malwares e roubar informações confidenciais.

Atualmente, o Brasil é considerado o maior alvo desse tipo de golpe na América Latina, com mais de 1.500 ataques por minuto, que representa 65% dos bloqueios de ataques cibernéticos na região, segundo o Panorama de Ameaças da Kapersky de 2022.

O estudo ainda revelou quais são os principais interesses por trás dessa ameaça:

- 27% buscam roubar credenciais de internet/mobile banking;

- 22% visam roubar credenciais de redes sociais;

- 18% roubam credenciais de serviços online (loja online, streamings etc);

- 9% usam temas de serviços financeiros para roubar senhas;

- 7% querem dados de pagamentos (cartão de crédito).

Pensando em como ajudar na prevenção desse tipo de ameaça, explicamos nesse artigo, como identificar um e-mail de phishing. E separamos alguns exemplos mais comuns desse e-mail e dicas de como proteger a sua empresa. Confira abaixo!

Leia também: Os 3 principais golpes de engenharia social

Aprenda a identificar um e-mail de phishing!

Fonte: Proteja-se contra phishing – Suporte da Microsoft

- Chamada urgente à ação ou ameaças

Suspeite de e-mails que afirmam que você deve clicar, ligar ou abrir um anexo imediatamente. Muitas vezes, eles alegarão que você tem que agir agora para reivindicar uma recompensa ou evitar uma penalidade. Criar um falso senso de urgência é um truque comum de ataques de phishing e golpes. Eles fazem isso para que você não pense muito sobre isso ou consulte um conselheiro confiável que pode avisá-lo.

Dica: Sempre que você vir uma mensagem pedindo uma ação imediata, pare um pouco e observe cuidadosamente a mensagem. Você tem certeza de que ela é real? Vá devagar e esteja seguro. - Remetentes novos ou não frequentes

Quando receber um e-mail de alguém que você não reconhece ou que o Outlook identifica como um novo remetente, especialmente se o remetente não pertence à sua organização, examine-o cuidadosamente antes de prosseguir. - Desconfie de texto cheio de erros, ortografia e gramática ruim

Se uma mensagem de e-mail apresentar erros ortográficos ou gramaticais óbvios, pode ser um golpe. Às vezes, esses erros são o resultado de uma tradução inadequada de um idioma estrangeiro e, às vezes, são deliberados na tentativa de escapar dos filtros que tentam bloquear esses ataques. - Uma saudação genérica é usada em vez de um nome

Uma organização que trabalha com você deve saber o seu nome e, atualmente, é fácil personalizar um e-mail. Se o e-mail começar com um genérico “Prezado senhor ou senhora”, isso é um sinal de alerta de que pode não ser realmente o seu banco ou site de compras. - O endereço do remetente não está associado a um nome de domínio legítimo

Se o e-mail afirma ser de uma empresa respeitável, como a Microsoft ou seu banco, mas o e-mail está sendo enviado de outro domínio de e-mail como Gmail.com ou microsoftsupport. ru provavelmente é um golpe. Esteja atento a erros de ortografia muito sutis no nome de domínio legítimo. - Links suspeitos ou anexos inesperados

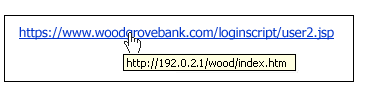

Se suspeitar que uma mensagem de e-mail é uma fraude, não abra nenhum link ou anexo que houver. Em vez disso, passe o mouse sobre o link, mas não clique, para ver se o endereço corresponde ao link que foi digitado na mensagem, como no exemplo a seguir.

Dica: No Android, pressione o link para obter uma página de propriedades que revelará o verdadeiro destino do link. No iOS, faça o que a Apple chama de “Light, long-press”.

Dica: No Android, pressione o link para obter uma página de propriedades que revelará o verdadeiro destino do link. No iOS, faça o que a Apple chama de “Light, long-press”.

Exemplos mais comuns de e-mail de phishing

Separamos alguns exemplos de e-mails mais comuns, que vem sendo utilizados recentemente para o golpe de phishing. E que ficaram conhecidos mundialmente por usar o nome de grandes plataformas como Netflix, Google, Paypal e outras.! Acompanhe!

Golpe da fatura falsa

Uma das técnicas mais utilizadas, esse tipo de golpe depende do medo e da urgência, pressionando a vítima pagar por bens e serviços que nunca contratou ou recebeu;

Atualização da conta de e-mail

Diante de sua conta expirar a menos que uma ação imediata seja tomada, o golpe de atualização de conta de e-mail pode parecer vir de provedores de e-mail confiáveis, como Microsoft e Google, ou simplesmente do departamento de TI da sua empresa. – Uma dica útil é passar o mouse sobre o próprio link quando for solicitado a fornecer detalhes pessoais – já que o próprio texto muitas vezes não representa o verdadeiro destino do link.

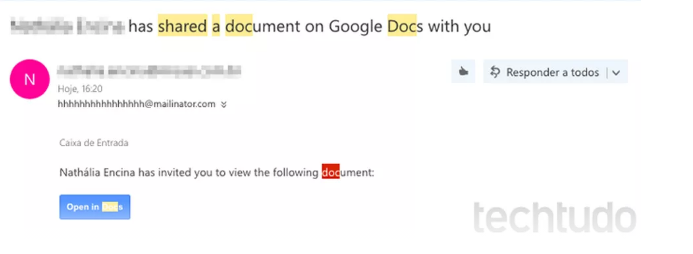

Golpe do Google Docs

Uma das técnicas de phishing de alto nível mais recentes, oferece uma reviravolta sinistra, pois o remetente pode muitas vezes parecer ser alguém que você conhece. Este e-mail ultrassofisticado incentiva você a clicar em seu link para visualizar um ‘documento’, que então o leva a uma versão quase idêntica da página de login do Gmail. Depois que uma conta for selecionada, você será convidado a conceder acesso à sua conta do Google, o que significa que o invasor tem rédea solta.

Golpe do PayPal

Esses e-mails geralmente incluem o logotipo do PayPal, além de um pedaço convincente de letras pequenas na parte inferior do e-mail. Novamente, esse golpe tenta impor o modo de pânico em suas vítimas, geralmente com um tipo de mensagem “Há um problema com sua conta, clique aqui para consertar”. Cuidado, eles também contêm letras miúdas de aparência legítima.

Mensagem do golpe de RH

Mensagem do golpe de RH

Um golpe de e-mail de RH geralmente contém um anexo ou link malicioso que, uma vez clicado, instalará software malicioso em seu computador ou dispositivo. Incentive os colegas a perguntarem diretamente ao remetente de RH se uma solicitação de informações pessoais é legítima antes de pressionar enviar.

Leia também: Firewall: a proteção entre a rede da empresa e as ameaças da internet

Como proteger a sua empresa desse tipo de ameaça

A proteção contra as ameaças cibernéticas, tem sido um dos grandes desafios das organizações brasileiras. Pesquisas apontam a falta de atualização de softwares, e falhas como as vinculadas ao Pacote Office, que afetam diretamente algumas versões do Windows, é uma das principais vulnerabilidades presentes no ambiente corporativo.

Ainda assim, a falha humana ainda é a principal porta de entrada para essas ameaças. Visto que a falta de boas práticas e políticas de segurança da informação, possibilita que funcionários desavisados caiam nesse tipo de golpe com mais facilidade.

Portanto, considere incluir alguns cuidados, indispensáveis no dia a dia da sua empresa, para proteção de dados:

- Não engajar com e-mails desconhecidos;

- Não clicar em links ou navegar em sites cuja procedência desperte suspeita;

- Verificar se a URL da página começa com “HTTPS” e não apenas como “HTTP.” O \”S\” significa \”seguro\”. Isso não é uma garantia de que o site seja seguro, mas os sites originais usam HTTPS porque é mais seguro. Os sites HTTP, mesmo que sejam legítimos, são vulneráveis aos hackers.; Não baixar ou abrir anexos de fontes suspeitas e/ou desconhecidas;

- Sempre desconfiar de interações que solicitem a revelação de dados pessoais e/ou confidenciais, de cunho sigiloso ou de acesso à rede corporativa;

- Desconfiar de pedidos urgentes e que envolvam dinheiro e/ou informações confidenciais;

- Verificar a procedência e a veracidade de endereços de e-mail, números de telefone e outras ofertas ou contatos na web; Pensar duas vezes antes de confiar nas pessoas com quem interage online e que não conhece na vida real.

Leia também: A importância de realizar a gestão de vulnerabilidades na sua empresa

Além disso, é fundamental contar com uma gestão eficiente e ferramentas avançadas como firewall e proteção antiívirus, que ajudam proteger a sua empresa das ameaças cibernéticas e de prejuízos com o vazamento e o sequestro de dados.

A TRADE Technology oferece diversas soluções e serviços em Infraestrutura de TI (Implantação, sustentação e suporte on-premise e cloud, NOC, SAP) e Consultoria de Cibersegurança e Proteção de Dados (Pentest: Black Box, White Box e Grey Box;).

Leia também: Como utilizar o Pentest na cibersegurança do seu negócio

Nossos profissionais são capacitados com mais de 300 certificações e tem o apoio das principais marcas do mercado como IBM, Fortinet, RedHat, Microsoft, entre outras, para cuidar da segurança do seu negócio. Clique aqui e descubra como podemos te ajudar!

Comments (0)